免责声明: 本站所发布的一切技术分析文章、工具、软件(全部来自于互联网收集)仅限用于学习和研究目的;不得将上述内容用于商业或者非法用途,否则,一切后果请用户自负。本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑中彻底删除上述内容。如果您喜欢该程序,请支持正版软件,购买注册,得到更好的正版服务。如有侵权请与我们联系处理。

实验程序下载

前言

说起来这个软件比较特殊,原版本应该是某P防护,后来被人破解二改后,加了XX云验证

所以今天的内容是围绕XX云验证的分析方法,讲解思路

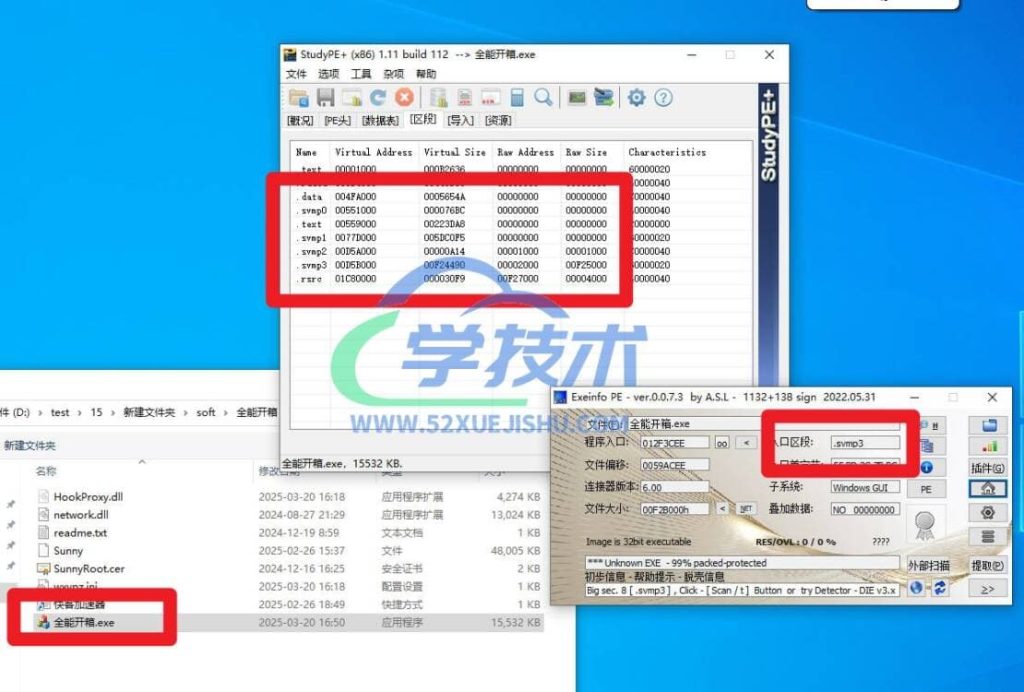

基本信息收集

带壳,某P

运行程序分析,发现运行界面非某P,狸猫换太子

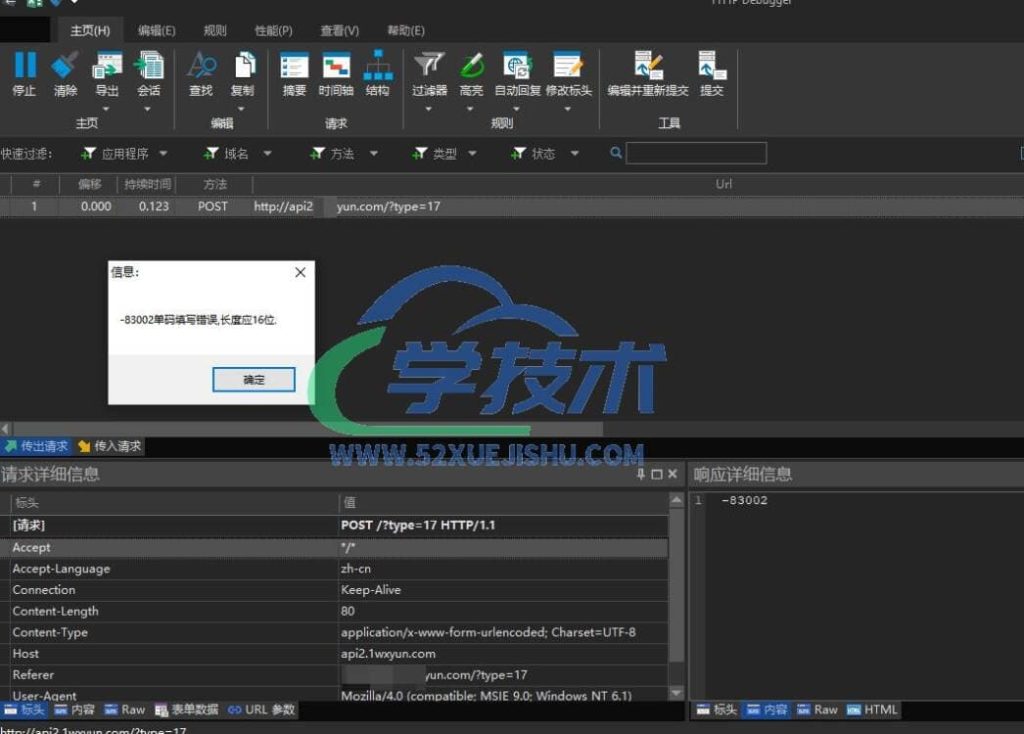

像是某X云网络验证,可以用httpdebugger抓包测试

抓包发现的确是某X云

思路分析

步入实战

分析网络验证框架

通过分析我们得知,最核心的部分就在于红色圈住的位置:

※软件标识

※数据返回格式

※提交加密算法

※提交加密密钥

※返回加密算法

※返回加密密钥

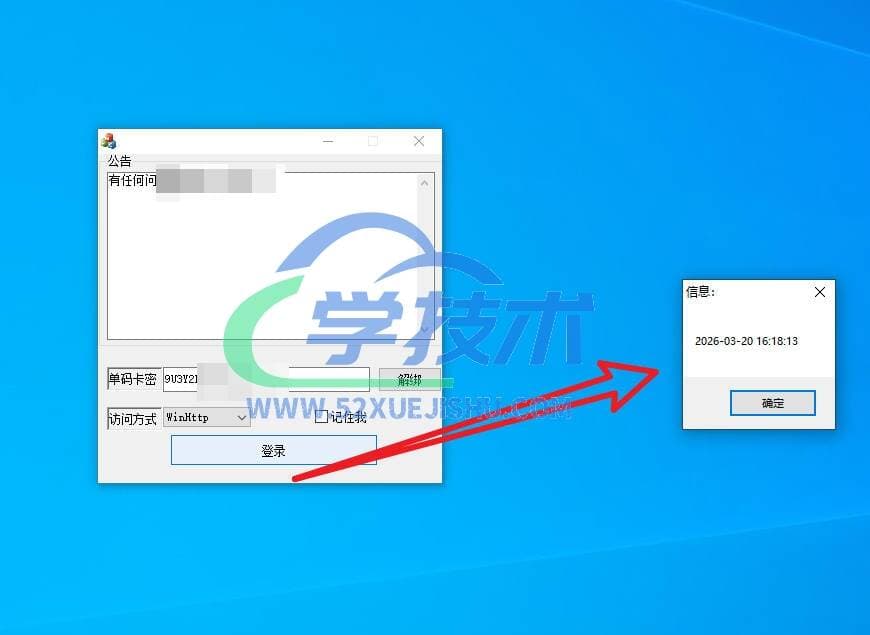

效果

在后台开了一张年卡测试,完美逆向

![表情[qiang]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/qiang.gif)

![表情[ciya]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/ciya.gif)

![表情[xiaojiujie]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/xiaojiujie.gif)

![表情[guzhang]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/guzhang.gif)

![表情[se]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/se.gif)

![表情[daku]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/daku.gif)

![表情[tiaopi]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/tiaopi.gif)

![表情[wunai]-学技术网](https://www.52xuejishu.com/wp-content/themes/zibll/img/smilies/wunai.gif) 学习了!

学习了!